پایان نامه شبکه های موردی ادهاک

چکیده

شبکه های موردی شامل مجموعه ای از نودهای توزیع شده هستند، که به صورت بی سیم با هم در ارتباط می باشند. نودها می توانند کامپیوتر میزبان یا مسیریاب باشند که هر یک مجهز به یک فرستنده و گیرنده بوده و به طور مستقیم بدون هیچگونه نقطه دسترسی به همدیگر ارتباط برقرار میکنند، لذا سازمان ثابتی نداشته و در یک توپولوژی دلخواه شکل گرفته اند.

مهمترین ویژگی این شبکه ها نیز وجود همین توپولوژی پویا و متغیر است که نتیجه تحرک نودها می باشد. نودها در این شبکه ها به طور پیوسته موقعیت خود را تغییر میدهند و بنابراین نیاز به یک پروتکل مسیر یابی خوب که توانایی سازگری با این تغییرات را داشته باشد، نمایان تر میشود. در این پایان نامه سعی شده است تا الگوریتم های مسیریابی موجود در شبکه های موردی مورد بررسی قرار گیرند و کارایی، عملکرد و امنیت آنها با یکدیگر مقایسه شوند.

برای دانلود پایان نامه کلیک کنید

مقدمه

شبکه های موردی به علت عدم استفاده از زیر ساخت از پیش بنا شده، میتوانند استفاده های گوناگونی داشته باشند. این شبکه ها میتوانند به راحتی راه اندازی شوند، مورد استفاده قرار بگیرند و نهایتا از میان بروند.

از موارد استفاده شبکه های موردی می توان به کاربردهای شخصی مانند اتصال Laptap ها به یکدیگر، کاربردهای عمومی مانند ارتباط وسیله نقلیه و تاکسی ها، کاربردهای نظامی مانند ارتش و ارتباط ناوگان جنگی و کاربردهای اضطراری مانند عملیات امداد و نجات اشاره کرد. از آنجا که عمل مسیریابی در شبکه های موردی به عهده خود نودهای شرکت کننده در شبکه است، امنیت مسیریابی در این شبکه ها بیش از دیگر شبکه ها خود را نشان می دهد.

هدف در این پروژه بررسی و تحلیل الگوریتم ها و پروتکل های مسیر یابی در شبکه های ادهاک یا موردی است. الگوریتم هایی که علاوه بر سرعت و کارایی از امنیت قابل توجهی برخوردار باشند تا بتوان به راحتی از آنها استفاده کرد و در همچنین مزایا و معایب الگوریتم ها بیان شده است تا بتوان الگوریتم ها را ارزیابی کرد و در پروژه های گوناگون از آنها استفاده کرد.

قسمتی از فصل دوم این پایان نامه :

معرفی شبکه های موردی

شبکه موردی چیست؟

شبکه موردی شبکه ای است که توسط host های بی سیم که میتوانند سیار هم باشند تشکیل میشود. شبکه ها (لزوما) از هیچ زیرساخت پیش ساخته ای استفاده نمیشود. بدین معنا که هیچ زیرساختی مانند یک ایستگاه مرکزی، مسیریاب، سوییچ و یا هر چیز دیگری که در دیگر شبکه ها از آنها برای کمک به ساختار شبکه استفاده میشود، وجود ندارد. بلکه فقط تعدادی نود بی سیم هستند که با ارتباط با نودهای همسایه، به نودهای غیر همسایه متصل میگردند.

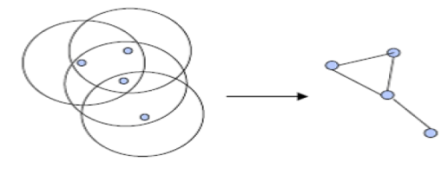

در شکل (۲-۱) ساختار یک شبکه موردی نمونه آورده شده است. دایرههای کوچک، نشان دهنده نودهای بی سیم میباشند. هر دایره بزرگ نشاندهنده برد مفید یک نود است. بدین معنا که هر نود دیگری که در این فاصله قرار داشته باشد، میتواند دادههای ارسالی این نود را دریافت کرده و آنها را از نویزهای محیطی تشخیص دهد. برای راحتی کار، این شبکه را با یک گراف متناظر آن نشان میدهند. یال های گراف بدین معنا هستند که دو راس آن در فاصله ای با یکدیگر قرار دارند که می توانند پیامهای یکدیگر را دریافت کنند. در واقع نودهایی که در فاصله برد مفید یک نود قرار دارند، در نمایش گرافی، با یک یال به آن متصل می شوند.

شکل (۲-۱): ساختار شبکه موردی

در شبکه های موردی، سیار بودن نودها ممکن است باعث تغییر مسیر بین دو نود شود. همین امر است که باعث تمایز این شبکه ها از دیگر شبکه های بی سیم می شود. با وجود تمامی این مشکلات، از شبکه های موردی در موارد بسیاری استفاده می شود. دلیل این امر سرعت و آسانی پیاده سازی این شبکه و همچنین عدم وابستگی آن به ساختارهای از پیش بنا شده است.

از موارد استفاده شبکه های موردی میتوان به کاربردهای شخصی مانند اتصال laptop ها به یکدیگر، کاربردهای عمومی مانند ارتباط وسایل نقلیه و تاکسی ها، کاربردهای نظامی مانند اتصال ارتش و ارتباط ناوگان جنگی و کاربردهای اضطراری مانند عملیات امداد و نجات اشاره کرد.

کاربردهای شبکه های موردی

- استفاده در شبکه های Pan یا Personal area network: این نوع شبکه دربرگیرنده سیستم های بی سیم که دارای برد و قدرت پایین هستند، می باشد. این نوع شبکه ها معمولا بین افراد و یا در یک دفتر کار و مکان های مشابه ایجاد می گردد. استاندارد مورد استفاده در این محدوده ۱۵ieee میباشد. تجهیزات مورد استفاده معمولاً laptop، earphone ، cellphone و غیره می باشد.

- استفاده در عملیات اورژانسی

- عملیات جستجو و نجات، اطفاء حریق یا عملیات پلیسی مورد استفاده قرار می گیرد.

- استفاده در محیطهای غیر نظامی

- در شبکه داخلی تاکسیرانی، استادیو ورزشی و… مورد استفاده قرار می گیرد.

- حفاظت از محیط زیست

- زیست شناسان با استفاده از گردن آویزهایی که به حسگرهای مکان، دما و حسگرها دیگر مجهز هستند کیفیت زندگی حیوانات در خطر انقراض را کنترل می نمایند.

- استفاده در مصارف نظامی

محدودیت های شبکه های موردی

- محدودیت پهنای باند دارد.

- Multi-hop router نیاز می باشد.

- مصرف انرژی یکی از دیگر مشکلات مهم می باشد.

- حفظ امنیت در اینگونه از شبکه ها مشکل می باشد.

در شبکه های بزرگ تر، ارسال اطلاعات با تاخیر همراه می باشد.

چگونگی مسیریابی در شبکه های موردی

مسیریابی در شبکه های موردی به عهده خود نودهای موجود در شبکه است. بدین معنا که هیچ دستگاه کمکی شبکه ای مانند سوئیچ، مسیریاب و یا هاب برای مسیریابی وجود ندارد، بلکه این خود host ها یا همان نودهای تشکیل دهنده شبکه هستند که عمل مسیر یابی را انجام می دهند.

اما ممکن است این سوال پیش بیاید که چگونه خود نودها میتوانند عمل مسیریابی در یک شبکه را انجام دهند. برای پاسخ به این سوال به توضیح درباره چند الگوریتم مسیریابی معروف و پرکاربرد در شبکه های موردی پرداخت خواهد شد. هر چند تعداد این الگوریتم ها بسیار زیاد است، ولی چند الگوریتم ذکر شده مشهورترین آنها هستند.

استفاده از الگوریتم flooding برای انتقال اطلاعات

ساده ترین راه حل برای حل مشکل مسیریابی در شبکه های موردی، انتقال اطلاعات از طریق Flooding است. این روش بدین صورت است که فرستنده اطلاعات، آنها را برای تمامی نودهای همسایه خود ارسال می کند.

هر نود که یک بسته اطلاعاتی را دریافت می کند نیز این اطلاعات را برای همسایه های خود می فرستد. برای جلوگیری از ارسال یک بسته توسط یک نود برای بیش از یک بار، از یک شماره توالی برای هر بسته استفاده می شود.

بدین ترتیب هر گیرنده، شماره توالی بسته را کنترل میکند و در صورت غیرتکراری بودن آن، بسته را برای همسایگان خود ارسال می کند. با این روش داده به طور حتم به مقصد خواهد رسید ولی بعد از رسیدن اطلاعات به مقصد، عملیات Flooding همچنان ادامه پیدا می کند تا بسته، به تمامی نودهای موجود در شبکه برسد.

مزیت اصلی این روش در درجه اول سهولت پیاده سازی آن و در درجه دوم اطمینان از دستیابی به مقصد است. ولی یک اشکال عمده در این طرح این است که بسته های داده غالبا از حجم بالایی برخوردار هستند و دادهها ممکن است مسافتی را بدون آن که لازم باشد طی کنند.

برای مثال فرض کنید که یک نود تصمیم دارد تا داده ای را برای نود همسایه خود ارسال کند. حال اگر بخواهیم از روش Flooding استفاده کنیم، این بسته در تمامی شبکه پخش خواهد شد. در صورتی که اگر از همسایگی نودها اطلاع داشته باشیم می توانیم این انتقال اطلاعات را به شدت کاهش دهیم.

همین افزایش شدید بار شبکه باعث می شود تا از روش Flooding برای انتقال اطلاعات استفاده نکنند. ولی این روش در جابجایی سیگنال های کنترلی به دلیل حجم کوچک این سیگنال ها، استفاده فراوانی دارد. بسته های کنترلی بسته هایی هستند که برای به دست آوردن مسیر از آنها استفاده می شود و از مسیرهای به دست آمده برای ارسال داده استفاده می شود.

انواع پروتکل های مسیریابی

پروتکل های مسیریابی بین هر دو نود این شبکه به دلیل اینکه هر نودی می تواند به طور تصادفی حرکت کند و حتی می تواند در زمانی از شبکه خارج شده باشد، مشکل می باشند. به این معنی یک مسیری که در یک زمان بهینه است ممکن است چند ثانیه بعد اصلا این مسیر وجود نداشته باشد. در ادامه به چهار دسته از پروتکل های مسیریابی که با توجه به تصمیم آنها در پیدا کردن یک مسیر به مقصد مشخص می شود، معرفی خواهد شد.

فهرست پایان نامه شبکه های موردی ادهاک :

فصل ۱- کلیات و تاریخچه شبکه های موردی ۸

۱-۱- تاریخچه شبکه های موردی ۸

۱-۲- روشهای اتصال شبکه های ادهاک ۸

فصل ۲- معرفی شبکه های موردی ۱۰

۲-۱- شبکه موردی چیست؟ ۱۰

۲-۲- معرفی انواع شبکه های موردی ۱۱

۲-۲-۱- شبکه های حسگر هوشمند ۱۱

۲-۲-۲- شبکه های موبایل ادهاک ۱۲

۲-۳- مزایای شبکه های موردی ۱۲

۲-۴- کاربردهای شبکه های موردی ۱۳

۲-۵- محدودیت های شبکه های موردی ۱۳

۲-۶- خصوصیت شبکه های موردی ۱۴

۲-۶-۱- فقدان زیرساخت ۱۴

۲-۶-۲- استفاده از لینک بی سیم ۱۴

۲-۶-۳- چند پرشی بودن ۱۵

۲-۶-۴- خودمختاری نودها در تغییر مکان ۱۵

فصل ۳- مسیریابی شبکه های موردی ۱۶

۳-۱- چگونگی مسیریابی در شبکه های موردی ۱۶

۳-۱-۱- استفاده از الگوریتم flooding برای انتقال اطلاعات ۱۶

۳-۲- انواع پروتکل های مسیریابی ۱۸

۳-۳- پروتکل های مسیریابی پیشگیرانه (Proactive) ۱۸

۳-۳-۱- پروتکل DSDV ۱۸

۳-۳-۲- مزایا و معایب پروتکل DSDV ۱۹

۳-۳-۳- پروتکل wrp ۱۹

۳-۳-۴- پروتکل csgr ۲۰

۳-۳-۵- معایب پروتکل csgr 20

۳-۳-۶- پروتکل star ۲۰

۳-۴- پروتکل های مسیریابی واکنش دار (reaction) ۲۰

۳-۴-۱- پروتکلssr ۲۱

۳-۴-۲- پروتکل dsr ۲۱

۳-۴-۳- مزایا و معایب پروتکل dsr ۲۳

۳-۴-۴- پروتکلtora ۲۳

۳-۴-۵- پروتکل aodv ۲۳

۳-۴-۶- مزایا و معایب پروتکل aodv ۲۴

۳-۴-۷- پروتکل rdmar ۲۵

۳-۵- پروتکل های مسیریابی پیوندی (Hybrid) ۲۵

۳-۵-۱- پروتکل Zrp ۲۵

۳-۵-۲- پروتکل Zlhs ۲۶

۳-۶- پروتکل های مسیریابی موقعیتی (Location) ۲۷

۳-۶-۱- پروتکل Dream ۲۸

۳-۶-۲- پروتکل LAR ۲۹

۳-۷- الگوریتم های مسیریابی سلسله مراتبی ۳۲

۳-۷-۱- الگوریتم مسیریابی مبتنی بر مورچه متحرک (mabr) ۳۳

۳-۷-۲- الگوریتم Sdr اتخاذ شده ۳۴

۳-۷-۳- الگوریتم HOPENT ۳۶

۳-۸- الگوریتم های مسیریابی مسطح ۳۹

۳-۸-۱- الگوریتم مسیریابی مبتنی بر لانه مورچه ۳۹

۳-۹- خصوصیات الگوریتم شبکه های تلفن همراه adhoc (ARA) ۴۲

۳-۹-۱- توزیع عملیات ۴۲

۳-۹-۲- حلقه آزاد ۴۲

۳-۹-۳- عملیات مبتنی بر تقاضا ۴۲

۳-۹-۴- محل ۴۳

پایان نامه در مورد شبکه های ادهاک

۳-۱۰- چگونگی کارکرد الگوریتم شبکه های تلفن همراه adhoc (ARA) ۴۳

۳-۱۰-۱- سربار ARA ۴۸

۳-۱۱- الگوریتم موریانه ۴۹

۳-۱۲- الگوریتم مسیریابی اورژانس احتمالی (pera) ۵۰

۳-۱۳- الگوریتم مسیریابی فوری ویژه (eara) ۵۲

۳-۱۴- الگوریتم مورچه Aodv ۵۴

۳-۱۵- مسیریابی شبکه های حسگر ۵۵

۳-۱۶- روش های مسیریابی شبکه های حسگر ۵۵

۳-۱۷- پروتکل های مسیریابی مسطح ۵۶

۳-۱۸- روش سیل آسا ۵۶

۳-۱۸-۱- انفجار ۵۷

۳-۱۸-۲- هم پوشانی ۵۷

۳-۱۸-۳- عدم اطلاع از منابع ۵۷

۳-۱۹- روش شایع پراکنی ۵۸

۳-۲۰- روش اسپین (spin) ۵۸

۳-۲۰-۱- ADV ۵۹

۳-۲۰-۲- REG ۵۹

۳-۲۰-۳- DATA ۵۹

۳-۲۱- روش انتشار هدایت کننده ۵۹

۳-۲۱-۱- پروتکل GBR ۶۱

۳-۲۱-۲- پروتکل EAR ۶۲

۳-۲۲- مسیریابی سلسله مراتبی ۶۴

۳-۲۲-۱- پروتکل LEACH ۶۵

۳-۲۲-۲- اشکالات پروتکل LEACH ۷۰

۳-۲۲-۳- پروتکل SEP ۷۳

۳-۲۲-۴- پروتکل PEGASIS ۷۶

۳-۲۲-۵- پروتکل TEEN و APTEEN ۷۸

۳-۲۲-۶- پروتکل SOP ۸۱

۳-۲۲-۷- پروتکل Sensor Aggregates Routing ۸۴

۳-۲۲-۸- پروتکل VGA ۸۵

۳-۲۲-۹- پروتکل HPAR ۸۶

۳-۲۲-۱۰- پروتکل TTDD ۸۷

۳-۲۳- مسیریابی مبتنی بر مکان ۸۹

۳-۲۳-۱- پروتکل GAF ۸۹

۳-۲۳-۲- پروتکل GEAR ۹۱

فصل ۴- امنیت شبکه های موردی ۹۳

۴-۱- مشکلات امنیتی ۹۳

۴-۱-۱- حملات مبتنی بر Modification ۹۴

۴-۱-۲- حملات مبتنی بر Impersonation ۹۵

۴-۲- حملات مشهور شبکه های موردی ۹۷

۴-۲-۱- حمله سوراخ کرم ۹۷

۴-۲-۲- حمله هجوم ۹۸

۴-۳- نیازمندیهای امنیتی شبکه های موردی ۱۰۱

۴-۴- الگوریتم های امن مسیریابی شبکه های موردی ۱۰۲

۴-۴-۱- پروتکل ARAN ۱۰۲

۴-۴-۲- پروتکلAriadne ۱۰۳

۴-۴-۳- پروتکل saodv ۱۰۳

فصل ۵- بحث و نتیجه گیری ۱۰۴

۵-۱- نتیجه گیری ۱۰۴

۵-۲- پیشنهادات ۱۰۶

برای دانلود پایان نامه کلیک کنید

گزارش مشکلانتشار: 04 شهریور، 1396 / بازدید: 785